Borealis Technologie

Die gesamte Hardware, das Netzwerk und die Webanwendungen werden sowohl von Borealis als auch von unseren gemanagten Infrastructure-as-a-Service (IaaS)-Providern OVH und AWS, zwei erstklassigen Cloud-Anbietern, verwaltet, laufend überwacht und regelmäßig geprüft.

Schutz von Infrastruktur, Netzwerk und Anwendungen

GEHÄRTETE GEHOSTETE INFRASTRUKTUR

- Alle Produktionsdienste werden in einem Tier-3-zertifizierten Design-Rechenzentrum gehostet, das nach ISO 27001:

- SO 27001:2005 zertifiziert und

- mit SOC 1 Typ II (SSAE 16 und ISAE 3402) und

- SOC 2 Typ II konform ist

- Hochverfügbarkeitsserver mit automatischen Failover-Fähigkeiten

- Änderungen werden überwacht und auf ihre Legitimität überprüft, und Sicherheits-Patches werden auf dem neuesten Stand gehalten

- Zeitnahe Reaktion auf Sicherheitsvorfälle

SCHWACHSTELLEN-MANAGEMENT

- Geschützt durch Firewalls der Enterprise-Klasse und Intrusion Prevention & Detection System (IPS/IDS) sowie geschützt gegen DoS/DDoS-Angriffe

- Schwachstellen-Tests und -Support von Drittanbietern bieten ein zusätzliches Maß an Sicherheit (Intrusion-Tests von Drittanbietern und Qualys-Berichte sind auf Anfrage erhältlich)

- Scansystem für Webanwendungen identifiziert automatisch die OWASP-Top-10-Risiken

- Laufende 24/7-Überwachung der technischen Systeme und Infrastruktur durch das Betriebs- und Supportteam von Borealis

Geschäftskontinuität und Notfallwiederherstellung

Sie können auf uns zählen – wir halten Ihre Anwendung am Laufen!

GESCHÄFTSKONTINUITÄT

- Skalierbare, verteilte Computing-Infrastruktur sorgt für wesentliche Redundanzen

- Offsite-Spiegelung von Daten und Anwendung

- Tägliche vollständige Backups der virtuellen Server

- Tägliche Hot-Site-Disaster-Recovery-Tests und vierteljährliche vollständige Disaster-Recovery-Diagnose

Betriebliche Richtlinien und Prozesse

Geschäftspraktiken, die den höchsten Industriestandards entsprechen

BETRIEBLICHE RICHTLINIEN

- Risikobewertungen werden regelmäßig durchgeführt

- Alle Mitarbeitenden, Partner und Lieferanten müssen Vertraulichkeitsvereinbarungen unterzeichnen und einhalten

- Alle Kundeninformationen werden vertraulich behandelt und der Zugang wird nach dem Need-to-know-Prinzip gewährt

- Richtlinienbasierter Zugriff, um alle Aktivitäten – einschließlich Benutzerregistrierung, Zugriffsrechte und Passwörter – zu kontrollieren

- Sicherheitsqualifizierte und autorisierte Borealis-Mitarbeitende greifen mit 2-Faktor-Authentifizierung auf das System zu

- Benutzer-Hostzugriff, Authentifizierungsebene und Anmeldezeiten werden überwacht und dokumentiert

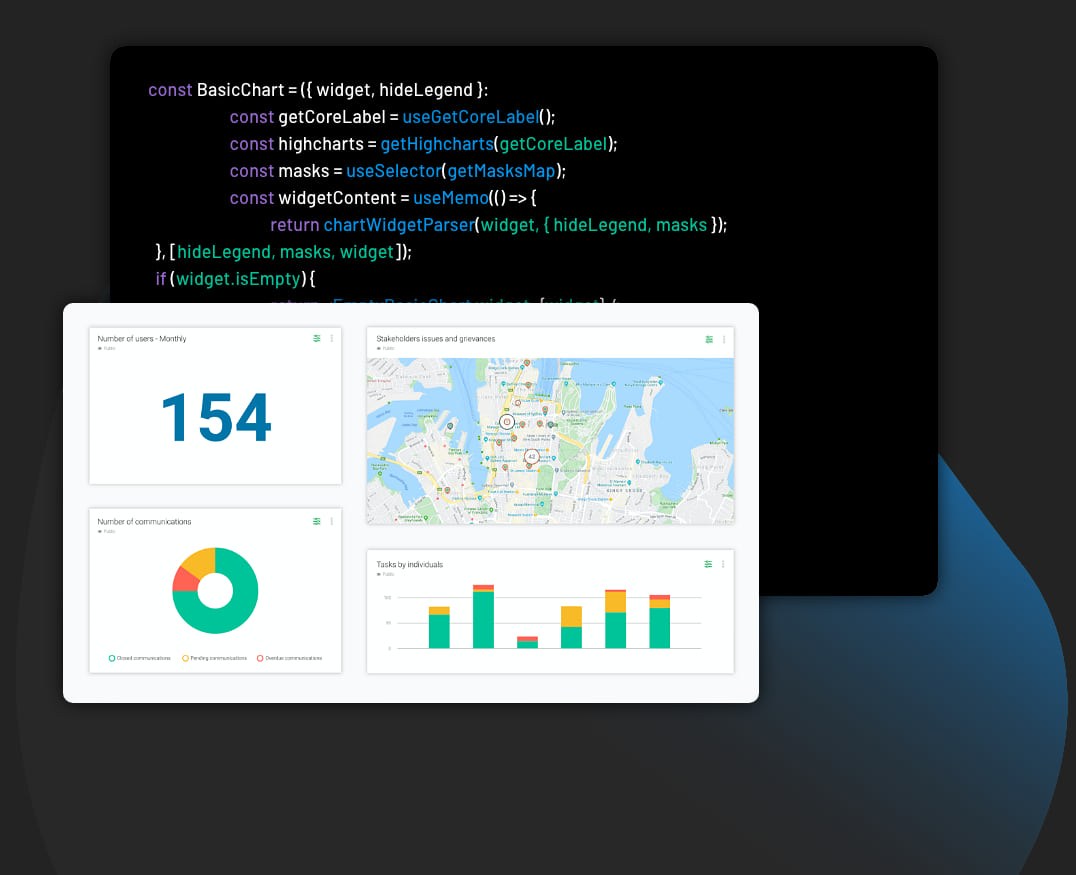

Architektur, Identitäts- und Zugriffsmanagement

Konzipiert für Flexibilität und maximale Sicherheit

ADMINISTRATOR-KONTROLLEN

- Nur Anwendungsadministratoren sind berechtigt, Benutzer anzulegen und Datensicherheitsregeln zuzuweisen

- Der gesamte Zugriff wird durch strenge Passwort-Sicherheitsrichtlinien mit konfigurierbarer Komplexität geregelt

- Zugriffskontrollen können nach Projekt, Kampagne, Kommunikation, Gruppe oder Rolle zugewiesen werden

- Sicherheit auf Dokumentenebene sorgt dafür, dass jeder sämtliche Informationen hat, die er benötigt, während die Sicherheit sensibler Daten gewährleistet bleibt.

ARCHITEKTUR

- Die mandantenfähige Architektur erlaubt es allen Geschäftseinheiten, eine Installation gemeinsam zu nutzen, und ermöglicht mehrere Konfigurationen – unternehmensweit, Standort, Partner, Auftragnehmer, Teams etc.

- Multi-Instanzen erlauben es den Geschäftseinheiten, jede Instanz für eine andere Umgebung weiter zu konfigurieren

- Datentrennung innerhalb einer Instanz mit Zugriffsberechtigungen auf Zeilenebene ermöglicht komplexe Benutzerzugriffskonfigurationen

DATENVERSCHLÜSSELUNG

- Sämtliche Datenübertragungen und Daten im Ruhezustand werden vollständig mit SSL und 256-Bit-AES-Technologie verschlüsselt

- Individuelle Benutzersitzungen werden identifiziert und bei jeder Transaktion neu verifiziert; bei der Anmeldung wird ein eindeutiges Token erstellt

BENUTZERZUGRIFF

Unterstützt mehrere Authentifizierungsprotokolle, einschließlich SAML Single Login und Single Logout und LDAP

AKTIVITÄTSPROTOKOLL

- Alle innerhalb der Anwendung durchgeführten Aktivitäten werden mit Audit Trail protokolliert

- Alle Datenexporte werden als Aktivitäten mit Datum und Benutzer aufgezeichnet

DATENSCHUTZ

- Entspricht der Datenschutz-Grundverordnung (DSGVO), einschließlich Benutzerzustimmung, Datenaufbewahrung, -zugriff und -löschung